-

목차

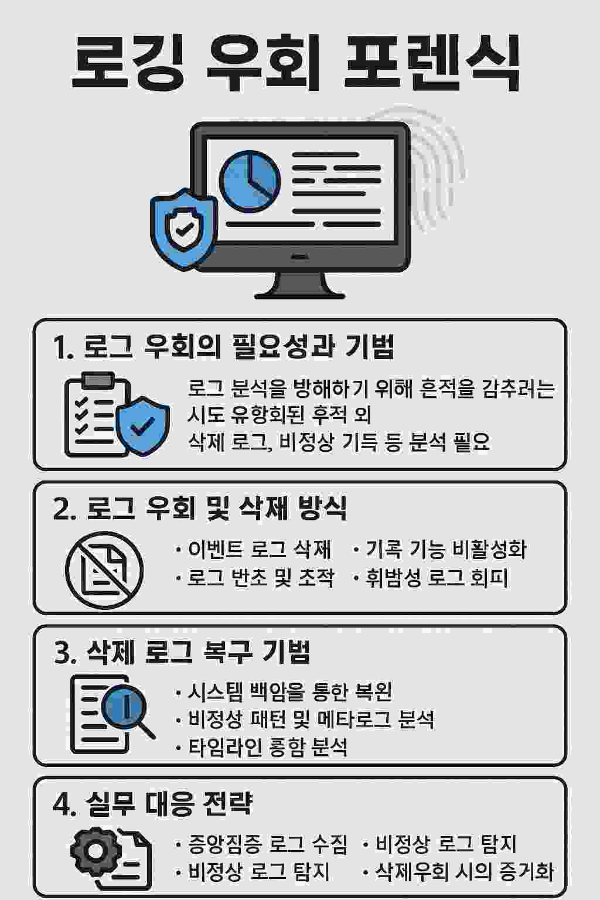

로깅 우회 포렌식 – 흔적 삭제와 복구 기법

📌 1. 로그의 중요성과 우회 기법의 등장

키워드: 로그 포렌식, 로깅 회피, 흔적 삭제, 사용자 행위 추적

로그(log)는 운영체제, 응용 프로그램, 네트워크 장비, 보안 솔루션 등 다양한 시스템이 자동으로 기록하는 사용자 행동 및 시스템 이벤트 이력이다. 로그는 디지털 포렌식에서 타임라인 구성, 사용자 활동 추적, 침해 분석을 위한 핵심 데이터다.

하지만 공격자나 내부자는 이러한 로그의 중요성을 잘 알기 때문에, 자신이 남긴 흔적을 숨기기 위해 의도적으로 로깅을 우회하거나 로그를 조작, 삭제하는 행위를 시도한다.로깅 우회 기술은 점점 고도화되고 있다. 단순한 로그 삭제를 넘어, 로그 기록을 차단하거나 로그 생성 자체를 방해, 혹은 특정 활동만 누락되도록 조작하는 방식까지 발전했다. 이러한 행위는 포렌식 분석을 교란시켜 정확한 시간대, 행위자, 활동 목적 등을 판단하는 데 어려움을 준다.

따라서 포렌식 분석가는 정상 로그 외에도 메타로그, 로그 생성 구조, 삭제 흔적, 백업 로그 등 다층적 로그 체계를 분석하여 의도적인 은닉 행위를 역추적할 수 있어야 한다.

📌 2. 로그 우회 및 삭제 방식의 유형

키워드: 이벤트 로그 삭제, 로그 설정 변경, 공격자 도구, 안티 포렌식 기법

로깅 우회 및 로그 삭제 기법은 다음과 같은 방식으로 분류할 수 있다:

📁 (1) 로그 삭제 및 지우기

- Windows 이벤트 로그 삭제 (wevtutil cl, Clear-EventLog)

- 리눅스 시스템에서 /var/log 내 로그 수동 삭제

- 브라우저, 채팅 앱, 메신저의 활동 기록 제거

📁 (2) 로깅 기능 비활성화

- 레지스트리 수정 또는 서비스 중지로 로깅 기능 중단

- Sysmon, EventLog 서비스 강제 종료

- 로그 파일 권한 변경 또는 쓰기 제한

📁 (3) 고급 로그 조작

- 이벤트 ID 변조, 로그 위조 파일 생성

- 해킹 툴킷(예: Metasploit, Cobalt Strike 등)을 통한 타깃 로그 회피 명령어 실행

📁 (4) 휘발성 로그 회피

- 시스템 재부팅 시 로그 초기화되는 구조를 악용 (RAM only malware)

- 로컬 캐시 또는 휘발성 저장소에만 흔적을 남기는 행위

이러한 방식은 대부분 자동화 스크립트 또는 공개된 안티 포렌식 툴을 통해 실행되며, 포렌식 분석 시 로그의 비정상 소멸, 빈 타임슬롯, 로그 연속성 붕괴 등을 통해 역추적할 수 있다.

📌 3. 삭제 로그 복구 및 간접 흔적 분석 기법

키워드: 로그 복원, Shadow Copy, 레지스트리 분석, 타임라인 보완, 메타로그

로깅 우회 및 로그 삭제가 이루어졌더라도, 다음과 같은 방법을 통해 삭제 흔적 또는 로그 생성 사실 자체를 입증할 수 있다:

- Windows 로그 복구

- Event Log .evtx 파일의 미할당 영역 분석

- Shadow Copy 또는 System Restore를 통한 로그 복원 시도

- Event Tracing for Windows (ETW) 잔재 분석

- 레지스트리 및 시스템 정보 분석

- 레지스트리 키의 LastWrite 시간 분석 → 설정 변경 시점 확인

- Prefetch, Shimcache, Amcache 등에서 로그 툴 실행 여부 식별

- 타 시스템 로그 분석 (메타로그)

- 예: 방화벽 로그, IDS/IPS 로그, 프록시 서버 로그, 클라우드 감사 로그 등에서 동일 시간대 사용자 행위 추적

- 타임라인 통합 분석

- Autopsy, X-Ways, Plaso 등으로 파일 시스템, 브라우저, 실행 이력, 로그 등 모든 이벤트를 통합 타임라인화하여 비정상 공백 확인

- 로그 생성 도구의 사용 흔적

- Sysmon, Sysinternals 툴의 설정 파일 및 실행 흔적 분석

이러한 기법들은 직접적인 로그 정보가 사라졌을 때도 행위의 간접 증거를 확보하게 하며, 복원된 데이터가 부족하더라도 의도적 삭제 사실 자체를 법적 증거로 인정받을 수 있다.

📌 4. 실무 대응 전략과 법적 쟁점

키워드: 로깅 정책, 증거 보존, 로그 복제, 은닉 시도 판별, 보고서화

로그 우회와 삭제를 대응하기 위해서는 조직 차원의 다음과 같은 전략이 필요하다:

- 중앙 집중형 로그 수집 체계 구축

- 모든 시스템의 로그를 중앙 서버로 전송하여 로컬 삭제 시도 무력화

- SIEM, Syslog 서버, Wazuh, Splunk 등의 도입

- 로그 백업 및 무결성 보장

- 로그 파일을 암호화 및 해시값 생성 후 저장하여 위조 여부 판별 가능

- 비정상 로그 패턴 탐지

- 특정 시간대의 로그 공백, 로그 생성 중단, 권한 변경 등을 탐지 이벤트로 설정

- 포렌식 자동화와 연동

- 로그 분석 도구 (Log2Timeline, Chainsaw 등)를 통해 타임라인 자동 구성 및 시각화

- 법적 대응 체계 강화

- 삭제된 로그가 있더라도, 의도적 은닉 시도 자체가 범죄 은폐의도 입증 요소가 됨

- 무결성 입증, 로그 수집 및 분석 절차, 복구 시도 기록 등 법적 보고서 작성 필수

결론적으로 로깅 우회 포렌식은 존재하지 않는 데이터를 복원하려는 분석인 동시에, 없어졌다는 사실 자체가 증거가 되는 고차원 분석 영역이다.

분석자는 기술적 분석 능력과 함께 은닉 가능성과 의도성 판단을 동시에 수행할 수 있는 추론 능력을 갖춰야 한다.📘 디지털 포렌식 29편

로깅 우회 포렌식 – 흔적 삭제와 복구 기법

📌 1. 로그의 중요성과 우회 기법의 등장

키워드: 로그 포렌식, 로깅 회피, 흔적 삭제, 사용자 행위 추적

로그(log)는 운영체제, 응용 프로그램, 네트워크 장비, 보안 솔루션 등 다양한 시스템이 자동으로 기록하는 사용자 행동 및 시스템 이벤트 이력이다. 로그는 디지털 포렌식에서 타임라인 구성, 사용자 활동 추적, 침해 분석을 위한 핵심 데이터다.

하지만 공격자나 내부자는 이러한 로그의 중요성을 잘 알기 때문에, 자신이 남긴 흔적을 숨기기 위해 의도적으로 로깅을 우회하거나 로그를 조작, 삭제하는 행위를 시도한다.로깅 우회 기술은 점점 고도화되고 있다. 단순한 로그 삭제를 넘어, 로그 기록을 차단하거나 로그 생성 자체를 방해, 혹은 특정 활동만 누락되도록 조작하는 방식까지 발전했다. 이러한 행위는 포렌식 분석을 교란시켜 정확한 시간대, 행위자, 활동 목적 등을 판단하는 데 어려움을 준다.

따라서 포렌식 분석가는 정상 로그 외에도 메타로그, 로그 생성 구조, 삭제 흔적, 백업 로그 등 다층적 로그 체계를 분석하여 의도적인 은닉 행위를 역추적할 수 있어야 한다.

📌 2. 로그 우회 및 삭제 방식의 유형

키워드: 이벤트 로그 삭제, 로그 설정 변경, 공격자 도구, 안티 포렌식 기법

로깅 우회 및 로그 삭제 기법은 다음과 같은 방식으로 분류할 수 있다:

📁 (1) 로그 삭제 및 지우기

- Windows 이벤트 로그 삭제 (wevtutil cl, Clear-EventLog)

- 리눅스 시스템에서 /var/log 내 로그 수동 삭제

- 브라우저, 채팅 앱, 메신저의 활동 기록 제거

📁 (2) 로깅 기능 비활성화

- 레지스트리 수정 또는 서비스 중지로 로깅 기능 중단

- Sysmon, EventLog 서비스 강제 종료

- 로그 파일 권한 변경 또는 쓰기 제한

📁 (3) 고급 로그 조작

- 이벤트 ID 변조, 로그 위조 파일 생성

- 해킹 툴킷(예: Metasploit, Cobalt Strike 등)을 통한 타깃 로그 회피 명령어 실행

📁 (4) 휘발성 로그 회피

- 시스템 재부팅 시 로그 초기화되는 구조를 악용 (RAM only malware)

- 로컬 캐시 또는 휘발성 저장소에만 흔적을 남기는 행위

이러한 방식은 대부분 자동화 스크립트 또는 공개된 안티 포렌식 툴을 통해 실행되며, 포렌식 분석 시 로그의 비정상 소멸, 빈 타임슬롯, 로그 연속성 붕괴 등을 통해 역추적할 수 있다.

📌 3. 삭제 로그 복구 및 간접 흔적 분석 기법

키워드: 로그 복원, Shadow Copy, 레지스트리 분석, 타임라인 보완, 메타로그

로깅 우회 및 로그 삭제가 이루어졌더라도, 다음과 같은 방법을 통해 삭제 흔적 또는 로그 생성 사실 자체를 입증할 수 있다:

- Windows 로그 복구

- Event Log .evtx 파일의 미할당 영역 분석

- Shadow Copy 또는 System Restore를 통한 로그 복원 시도

- Event Tracing for Windows (ETW) 잔재 분석

- 레지스트리 및 시스템 정보 분석

- 레지스트리 키의 LastWrite 시간 분석 → 설정 변경 시점 확인

- Prefetch, Shimcache, Amcache 등에서 로그 툴 실행 여부 식별

- 타 시스템 로그 분석 (메타로그)

- 예: 방화벽 로그, IDS/IPS 로그, 프록시 서버 로그, 클라우드 감사 로그 등에서 동일 시간대 사용자 행위 추적

- 타임라인 통합 분석

- Autopsy, X-Ways, Plaso 등으로 파일 시스템, 브라우저, 실행 이력, 로그 등 모든 이벤트를 통합 타임라인화하여 비정상 공백 확인

- 로그 생성 도구의 사용 흔적

- Sysmon, Sysinternals 툴의 설정 파일 및 실행 흔적 분석

이러한 기법들은 직접적인 로그 정보가 사라졌을 때도 행위의 간접 증거를 확보하게 하며, 복원된 데이터가 부족하더라도 의도적 삭제 사실 자체를 법적 증거로 인정받을 수 있다.

📌 4. 실무 대응 전략과 법적 쟁점

키워드: 로깅 정책, 증거 보존, 로그 복제, 은닉 시도 판별, 보고서화

로그 우회와 삭제를 대응하기 위해서는 조직 차원의 다음과 같은 전략이 필요하다:

- 중앙 집중형 로그 수집 체계 구축

- 모든 시스템의 로그를 중앙 서버로 전송하여 로컬 삭제 시도 무력화

- SIEM, Syslog 서버, Wazuh, Splunk 등의 도입

- 로그 백업 및 무결성 보장

- 로그 파일을 암호화 및 해시값 생성 후 저장하여 위조 여부 판별 가능

- 비정상 로그 패턴 탐지

- 특정 시간대의 로그 공백, 로그 생성 중단, 권한 변경 등을 탐지 이벤트로 설정

- 포렌식 자동화와 연동

- 로그 분석 도구 (Log2Timeline, Chainsaw 등)를 통해 타임라인 자동 구성 및 시각화

- 법적 대응 체계 강화

- 삭제된 로그가 있더라도, 의도적 은닉 시도 자체가 범죄 은폐의도 입증 요소가 됨

- 무결성 입증, 로그 수집 및 분석 절차, 복구 시도 기록 등 법적 보고서 작성 필수

결론적으로 로깅 우회 포렌식은 존재하지 않는 데이터를 복원하려는 분석인 동시에, 없어졌다는 사실 자체가 증거가 되는 고차원 분석 영역이다.

분석자는 기술적 분석 능력과 함께 은닉 가능성과 의도성 판단을 동시에 수행할 수 있는 추론 능력을 갖춰야 한다.'디지털 포렌식' 카테고리의 다른 글

클라우드 환경에서의 디지털 포렌식 기법 (0) 2025.04.17 사이버 범죄 수사에서의 디지털 증거 활용 사례 (0) 2025.04.16 디지털 포렌식의 최신 동향과 미래 전망 (0) 2025.04.16 포렌식 보고서 작성법 – 법적 증거로서의 요건과 구성 (0) 2025.04.16 암호화된 파일 분석 – 복호화 가능성과 키 추적 기법 (0) 2025.04.16 가상 머신 포렌식 – VMware와 VirtualBox 분석 기법 (0) 2025.04.15 브라우저 포렌식 – 검색 기록과 세션 분석 (0) 2025.04.15 랜섬웨어 감염 흔적 포렌식 – 암호화 경로와 시점 분석 (0) 2025.04.14

info-ideas4334 님의 블로그

디지털 포렌식 정보 블로그 입니다