-

목차

모바일 기기 포렌식 – 안드로이드와 iOS의 차이점

📌 1. 모바일 포렌식의 개요와 중요성

키워드: 모바일 포렌식, 스마트폰 분석, 디지털 증거, 수사 대상

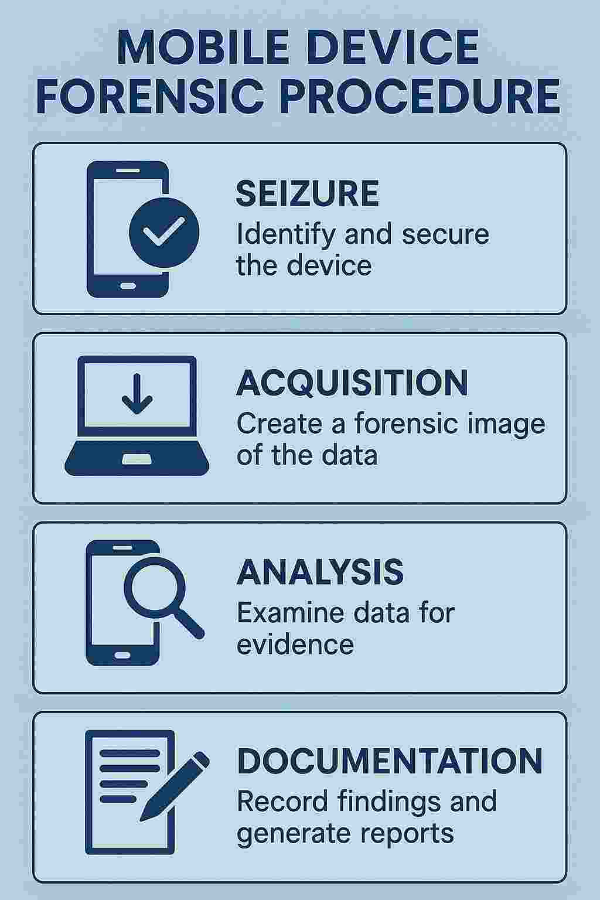

모바일 포렌식(Mobile Forensics)은 스마트폰, 태블릿 등 모바일 기기를 대상으로 디지털 데이터를 수집·분석하여 법적 증거로 활용 가능한 형태로 복원하고 보고하는 절차를 의미한다.

현대 사회에서 대부분의 개인정보와 커뮤니케이션은 모바일 기기를 통해 이루어지며, 이에 따라 범죄 수사, 기업 감사, 분쟁 해결 과정에서 모바일 포렌식의 중요성은 급속도로 확대되고 있다.특히 메시지(SMS, 카카오톡, 텔레그램 등), 이메일, 통화 이력, 위치 정보, 사진·영상, 앱 사용 기록은 범죄의 계획성, 의도성, 공범 관계 입증 등에 있어 결정적인 단서로 작용한다.

하지만 모바일 기기는 저장 구조와 운영 체제가 데스크탑과 크게 달라, 별도의 전문적 접근법과 분석 도구가 요구되며, OS 종류에 따라 분석 방법도 상이하다. 대표적으로 **안드로이드(Android)**와 iOS(아이폰) 간의 포렌식 분석 방식에는 실질적인 차이가 존재한다.

📌 2. 안드로이드 포렌식의 구조와 분석 접근

키워드: 안드로이드 포렌식, 루팅, APK, SQLite DB, 외장 메모리

안드로이드는 리눅스 기반의 개방형 모바일 운영 체제로, 제조사와 모델에 따라 구조가 상이하며, 사용자가 시스템에 대한 **직접적인 접근 권한(Root Access)**을 가질 수 있는 경우가 많다.

이에 따라 포렌식 접근성은 iOS에 비해 상대적으로 유연하지만, 분석 과정에서 데이터 무결성 훼손 가능성이 존재하므로 절차적 주의가 필요하다.주요 분석 항목은 다음과 같다:

- 파일 시스템 접근: data/ 디렉토리에 위치한 앱 데이터와 사용자 설정 정보 확보

- 메시지 앱의 SQLite DB(msgstore.db, wa.db 등), 채팅 로그, 캐시, 이미지

- APK 추출 및 코드 분석: 악성 앱 분석 또는 사용자 행위 확인을 위한 디컴파일 및 실행 이력 추적

- 외장 메모리 분석: SD카드, USB OTG 저장소에서 삭제된 사진, 문서 등 복구

- 로그 추적(Logcat 등): 시스템 이벤트, 앱 충돌, 사용자 행동 기록 등

- 위치 정보 및 통화 내역: contacts2.db, calllog.db, location.xml 등

분석 시에는 Cellebrite UFED, XRY, Oxygen Forensics, MOBILedit 등 상용 도구 외에도 ADB(Android Debug Bridge) 기반 명령어, open-source 분석 도구(SleuthKit, Autopsy 등)가 활용된다.

📌 3. iOS 포렌식의 특성과 제한 요인

키워드: iOS 보안, 탈옥(Jailbreak), 백업 분석, 키체인, 앱 샌드박스

iOS는 애플(Apple)에서 제공하는 폐쇄형 운영체제로, 강력한 보안 구조로 인해 비인가 접근이 어려우며, 암호화 수준이 높고 앱 간 데이터 공유가 제한된다.

포렌식 접근을 위해서는 탈옥(Jailbreaking) 또는 디지털 서명 기반의 MDM(Mobile Device Management) 연동이 요구되는 경우가 많다.주요 분석 포인트는 다음과 같다:

- iTunes/아이클라우드 백업 분석

- Manifest.db, Info.plist 파일 등을 통해 백업 내 데이터 구조 및 앱 정보 확인

- 메시지, 연락처, Safari 히스토리, 앱 내 설정 등 대부분의 사용자 데이터 포함

- 키체인 접근 제한

- 비밀번호, 인증 토큰, 앱 내 민감정보 등은 키체인에 저장되며, 일반적인 분석 도구로는 접근 불가능

- 탈옥 또는 DFU 모드 기반의 메모리 추출 기법이 필요

- 앱 샌드박스 구조 분석

- 각 앱은 독립된 경로에 설치되며, 앱 간 접근이 원천적으로 차단됨

- WhatsApp, Telegram 등 주요 앱의 DB(ChatStorage.sqlite)는 개별 앱 폴더 내 존재

- 지문/Face ID 인증 로그

- 최근 버전에서는 생체 인증 실패 이력도 분석 대상에 포함

iOS 포렌식은 상용 도구 의존도가 높고, Apple의 업데이트 정책에 따라 포렌식 기술도 지속적으로 변화하기 때문에, 항상 최신 기기·버전에 대응하는 기술 확보가 필수적이다.

📌 4. 안드로이드 vs iOS 비교 및 실무 전략

키워드: 운영 체제 차이, 증거 확보 전략, 포렌식 도구 비교, 실무 대응

안드로이드와 iOS 간 포렌식 분석의 핵심 차이는 다음과 같이 정리할 수 있다:

항목AndroidiOS시스템 접근성 루팅을 통한 Root 접근 가능 탈옥 필요, 제약 多 저장소 구조 내부 + 외장(SD카드) 전적으로 내부 저장 암호화 구조 제조사별 상이 강제 암호화 + 키체인 앱 데이터 구조 비교적 개방적 샌드박스 구조, 제한적 도구 의존도 오픈소스 도구 활용 가능 상용 도구 의존 높음 실무적으로는 다음과 같은 전략이 효과적이다:

- 사전 기기 모델 및 OS 버전 확인

- 분석 가능 여부와 도구 선택에 직접적인 영향

- 가능한 경우 백업 이미지 우선 분석

- 비침습적이며 원본 무결성 유지

- 동일 앱의 OS별 저장 위치 및 포맷 차이 인지

- 예: WhatsApp 메시지는 Android에서는 msgstore.db, iOS에서는 ChatStorage.sqlite

- 증거 보존 절차 철저 이행

- 해시값 생성, 원본 보관, 로그 기록 등

결론적으로, 모바일 포렌식은 단일 기법으로 대응하기 어렵고, 운영체제별 특성과 보안 구조에 따라 분석 전략을 유연하게 설정해야 한다.

또한 법적 증거로 제출하기 위해서는 무결성 확보와 절차적 정당성 확보가 전제되어야 하며, 각 OS별 분석 이슈를 정확히 이해하는 것이 실무 분석의 관건이다.'디지털 포렌식' 카테고리의 다른 글

포렌식 분석 도구 비교: EnCase vs. FTK (0) 2025.04.19 디지털 증거의 법적 효력과 Admissibility 요건 (0) 2025.04.17 디지털 포렌식에서의 인공지능(AI) 활용 사례 (0) 2025.04.17 네트워크 포렌식의 핵심 기술과 적용 방법 (0) 2025.04.17 클라우드 환경에서의 디지털 포렌식 기법 (0) 2025.04.17 사이버 범죄 수사에서의 디지털 증거 활용 사례 (0) 2025.04.16 디지털 포렌식의 최신 동향과 미래 전망 (0) 2025.04.16 포렌식 보고서 작성법 – 법적 증거로서의 요건과 구성 (0) 2025.04.16 - 파일 시스템 접근: data/ 디렉토리에 위치한 앱 데이터와 사용자 설정 정보 확보

info-ideas4334 님의 블로그

디지털 포렌식 정보 블로그 입니다