-

목차

USB 포렌식 – 이동식 저장장치 분석과 흔적 복원

📌 1. USB 포렌식의 개요와 필요성

키워드: USB 포렌식, 이동식 저장장치, 흔적 복구, 내부정보 유출

USB 포렌식은 USB 메모리, 외장하드, SD카드 등 **이동식 저장장치(Removable Media)**를 분석하여, 접속 이력, 복사 파일, 삭제 흔적, 데이터 유출 여부 등을 규명하는 디지털 포렌식의 핵심 분야 중 하나다.

오늘날 대부분의 조직은 외부 저장장치 사용을 제한하거나 모니터링하고 있지만, 여전히 정보 유출, 비인가 자료 반출, 악성코드 유입의 주요 경로로 USB 장치가 활용되고 있다.특히 내부 직원이 조직의 민감한 문서를 복사해 유출하거나, 외부에서 유입된 악성 USB가 시스템에 자동 실행되며 침해를 일으킨 사례도 많다. 이러한 사건에서는 단순히 ‘USB가 연결되었는가’를 넘어서, 누가, 언제, 어떤 파일을 복사했고, 이후 어떤 활동이 있었는지를 종합적으로 밝혀야 한다.

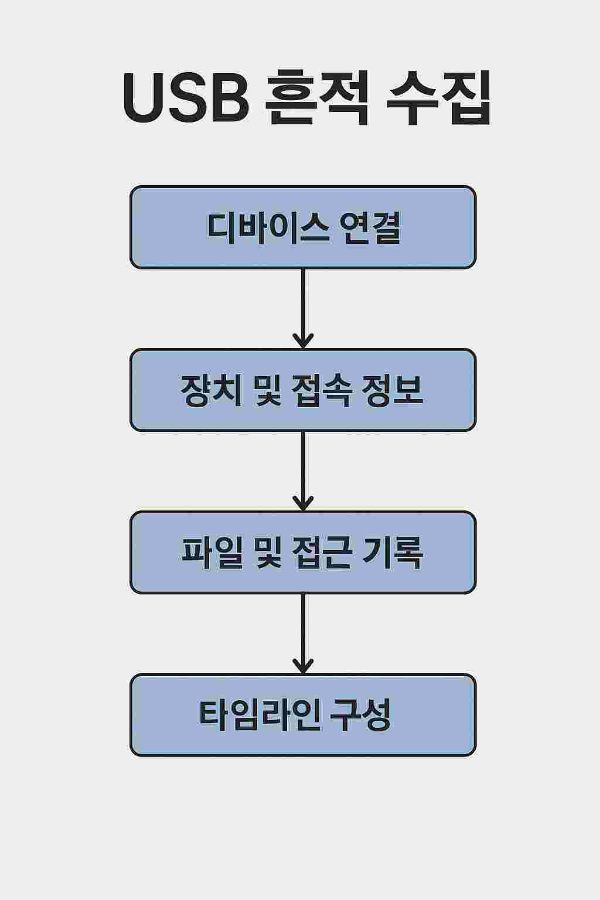

USB 포렌식은 사용자의 기기나 서버 내에 남은 접속 로그, 시스템 레지스트리, MFT 기록, 링크 파일, 파일 접근 흔적 등을 정밀하게 분석하여 USB의 사용 정황 전체를 타임라인으로 복원할 수 있다.

📌 2. Windows 시스템 내 USB 흔적 분석

키워드: 레지스트리 분석, USBSTOR, MountPoints2, 링크 파일, 최근 사용 기록

USB가 Windows 시스템에 연결되면 다양한 흔적이 자동으로 생성된다. 분석자는 이 데이터를 통해 장치 정보, 연결 시간, 드라이브 문자, 복사된 파일 등을 추적할 수 있다.

대표적인 분석 항목은 다음과 같다:

- 레지스트리 USBSTOR 키

위치: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR

→ USB 저장장치의 모델명, 시리얼 넘버, 연결 기록을 확인 가능 - MountedDevices

→ 드라이브 문자 할당 내역 확인 (예: E:, F:) - MountPoints2 키

위치: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

→ 사용자가 연결한 USB 장치의 GUID, 최근 접속 정보 확인 - 링크 파일(.lnk)

사용자가 USB 내 특정 파일을 실행했을 경우, 해당 파일로의 단축 링크 파일이 자동 생성되며, 마지막 접근 시각, 경로 정보 포함 - ShellBags / RecentDocs

→ 사용자가 USB 내 특정 폴더를 열었거나, 문서를 열람한 기록을 추적

이외에도 이벤트 로그(Event ID 2003, 2004 등)에서 장치 연결·제거 시각, Prefetch 분석을 통해 USB 내 실행된 프로그램, 시스템 드라이버 정보 등을 추가로 확보할 수 있다.

즉, 직접적인 파일 추출이 어렵더라도 시스템 흔적을 통해 USB의 사용 여부, 시각, 내용물 접근 여부를 간접적으로 입증할 수 있다.

📌 3. USB 내 저장된 데이터 분석과 복구 기법

키워드: 파일 복구, 삭제 흔적, MFT 분석, FAT/NTFS 구조, 시그니처 기반 분석

USB 포렌식의 또 다른 핵심은 USB 장치 내부의 저장 데이터 자체를 분석하고 복원하는 것이다. 이는 다음과 같은 방식으로 진행된다:

- 디스크 이미지 생성: FTK Imager, Guymager 등을 통해 USB 전체를 물리 이미지(.dd, .img) 형태로 추출 → 원본 보호

- 파일 시스템 구조 분석: FAT32, exFAT, NTFS 등 해당 USB의 파일 시스템 유형 확인 후 분석

- MFT(마스터 파일 테이블) 분석: NTFS 기반 USB의 경우 MFT를 통해 파일 생성·수정·삭제 시각, 속성 확인 가능

- 삭제 파일 복구: 파일이 삭제되어도 디렉토리 엔트리와 클러스터 데이터가 남아 있을 경우 복원 가능 (Autopsy, R-Studio 등 활용)

- 시그니처 기반 검색: 파일 시스템이 손상되었거나, 포맷된 경우에도 파일 시그니처(헤더·푸터)를 기반으로 RAW 복구 기법 활용 가능

특히 일부 사용자는 USB를 포맷하거나 덮어쓰기하여 흔적을 지우려 하지만, 포렌식 기법은 이런 환경에서도 조각난 파일, 슬랙 영역, 클러스터 단위의 남은 데이터까지 추출할 수 있다. 또한 USB 내 숨겨진 파티션이나 비정상 파일명도 의도적인 은닉 정황으로 분석될 수 있다.

📌 4. USB 포렌식의 보안 위협 대응 및 실무 전략

키워드: 자동 실행 악성코드, 정보 유출, 반포렌식, 대응 정책

USB는 저장 장치로서뿐 아니라 보안 위협의 전달 매체로도 자주 악용된다. 특히 다음과 같은 사례에 대응할 수 있는 전략이 필요하다:

- 자동 실행(autorun.inf) 악성코드

USB를 연결하면 자동 실행되며, 백도어, 키로거, 랜섬웨어 등이 설치되는 구조

→ 포렌식 시 autorun 파일, 악성 실행 파일, Prefetch 분석 통해 감염 경로 확인 - USB를 통한 내부 정보 유출

파일 복사 후 삭제, 흔적 지우기, 클라우드 업로드

→ 접근 시각, 복사 흔적, 레지스트리, 링크 파일 등을 종합해 정황 분석 - USB 포맷, 암호화, 은닉 파티션

반포렌식 기법으로 사용

→ 전체 이미지 확보 후, 암호화 구조 분석 또는 brute-force 키 획득 시도

USB 포렌식 실무에서는 다음과 같은 전략이 중요하다:

- 즉시 이미지화하여 원본 보호

- 접속 이력 + 내부 데이터 이중 분석

- 삭제 및 은닉 흔적 복구 우선 수행

- 시점 타임라인 구성 및 리포트화

- 법적 대응을 위한 해시값, 로그 정리

향후에는 USB 보안 정책이 강화되고, 조직 내 EDR 솔루션과 연동된 포렌식 모니터링이 일반화될 것이며, 분석자는 기술적 추적력과 정황 해석력을 동시에 갖추어야 할 것이다.

'디지털 포렌식' 카테고리의 다른 글

브라우저 포렌식 – 검색 기록과 세션 분석 (0) 2025.04.15 랜섬웨어 감염 흔적 포렌식 – 암호화 경로와 시점 분석 (0) 2025.04.14 클라우드 포렌식 자동화 – API 수집과 실시간 분석 (0) 2025.04.14 이미지 위조 포렌식 – 딥페이크와 합성 이미지 판별 (0) 2025.04.14 PDF 및 문서 파일 포렌식 – 메타데이터와 편집 흔적 분석 (0) 2025.04.14 이메일 헤더 포렌식 – 발신자 위조와 경로 추적 (0) 2025.04.14 파일 시스템 포렌식 – NTFS와 FAT의 구조적 차이 (0) 2025.04.14 클라우드 기반 협업툴 포렌식 – Google Drive, Dropbox 분석 (0) 2025.04.14 - 레지스트리 USBSTOR 키

info-ideas4334 님의 블로그

디지털 포렌식 정보 블로그 입니다