-

목차

이메일 헤더 포렌식 – 발신자 위조와 경로 추적

📌 1. 이메일 포렌식에서 헤더 분석이 중요한 이유

키워드: 이메일 헤더, 포렌식, 발신자 추적, 메시지 위조, 메일 경로 분석

이메일은 디지털 커뮤니케이션의 대표 수단으로, 업무, 금융, 개인정보 교환, 피싱 공격, 범죄 예고 등 다양한 목적에 사용된다. 이러한 특성 때문에 이메일은 포렌식 수사에서도 주요 디지털 증거로 활용된다. 그러나 이메일 본문만으로는 진짜 발신자, 전송 시간, 발송 경로, 위조 여부를 판단하기 어렵다. 이때 분석의 핵심이 되는 것이 바로 이메일 헤더(Header) 정보다.

이메일 헤더는 눈에 보이지 않는 메타데이터로, 송·수신 서버 정보, 중간 경유 서버, 발신 IP, 이메일 클라이언트, 인증 결과 등 다양한 항목을 포함한다. 특히 피싱이나 스푸핑 이메일처럼 발신자가 위조된 이메일의 경우, 헤더 분석을 통해 진짜 발신지를 추적하고 위조 여부를 검증할 수 있다. 법정에서 이메일을 증거로 활용하려면 이 헤더가 정확히 분석·보존되어야 하며, 분석자는 헤더의 각 필드가 의미하는 바를 정확히 이해해야 한다.

📌 2. 이메일 헤더의 주요 구성 요소

키워드: Received 필드, Message-ID, Return-Path, DKIM, SPF, IP 추적

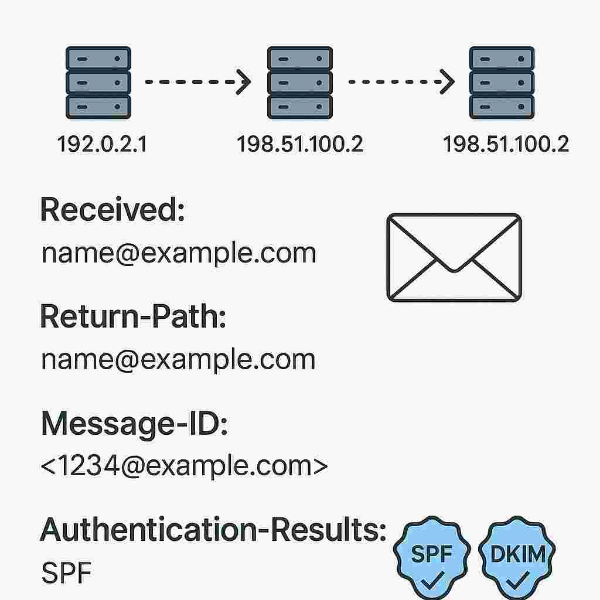

이메일 헤더는 수십 줄의 메타데이터로 구성되며, 포렌식 분석에서 특히 중요하게 여겨지는 항목은 다음과 같다:

- Received: 이메일이 송신자에서 수신자까지 전달되는 동안 거친 서버의 경로를 보여주는 필드로, 가장 아래 줄이 실제 발신 서버에서 시작된 기록이다. 이를 위에서 아래 방향으로 분석하면 실제 발신지 IP와 호스트를 파악할 수 있다.

- Return-Path: 회신 주소로 설정된 이메일 주소를 의미하며, 발신자 위조 여부와 연관된다.

- Message-ID: 이메일 고유 식별자로, 발송 서버에서 자동 생성된다. 위조된 이메일은 Message-ID가 비정상 형식이거나 도메인과 일치하지 않을 수 있다.

- From / Reply-To: 사용자가 눈으로 확인하는 발신자 정보지만, 쉽게 위조 가능하므로 헤더 분석이 필수이다.

- DKIM (DomainKeys Identified Mail): 이메일이 전송 중 변경되지 않았음을 증명하는 전자서명 기반 인증 시스템이다.

- SPF (Sender Policy Framework): 발신 IP가 해당 도메인에서 승인된 IP인지 확인하는 기능으로, 위조 탐지에 매우 효과적이다.

- Authentication-Results: SPF, DKIM, DMARC 등 인증 결과가 기록되는 필드로, 위조 여부를 기술적으로 판단할 수 있다.

이러한 헤더 요소들을 종합적으로 분석함으로써, 발신자의 실제 서버 위치, 이메일 위조 여부, 중간 변경 여부 등을 포렌식적으로 입증할 수 있다.

📌 3. 이메일 경로 추적과 위조 판별 기법

키워드: IP 역추적, 도메인 분석, 위조 탐지, 메일 서버 경유 경로, 메일 클라이언트 분석

헤더 분석의 핵심은 Received 필드를 기반으로 한 전송 경로 분석이다. 이 필드는 SMTP 서버가 메일을 수신할 때마다 추가되며, 실제 발신자가 처음으로 보낸 서버가 가장 하단에 위치한다. 이 필드에는 보통 다음 정보가 포함된다: 발신 IP, 서버 이름(FQDN), 시간대, 수신 서버 도메인.

이를 통해 분석자는 발신 IP를 확보하고, Whois, IP GeoIP, 역 DNS 조회 등을 통해 실제 위치와 도메인 등록자를 확인할 수 있다.예를 들어, 발신자가 "홍길동 hong@company.com"이라고 표시되어 있지만, Received 필드를 보면 mail.fake.com이라는 서버에서 123.45.67.89 IP로 발송된 것이 확인된다면, 이는 발신자 위조 가능성이 매우 높은 사례다. 또한 Gmail, Naver, Daum 등의 메일 서비스는 실제 헤더 분석 도구를 제공하며, 의심 메일의 헤더를 붙여 넣으면 자동으로 인증 결과, IP, 경유 경로를 시각화해 보여준다.

이메일 위조는 단순히 From 주소만 변경하는 헤더 스푸핑부터, SMTP 서버 자체를 위장하거나, 중간에 리디렉션을 통해 위조된 링크를 유도하는 고급 공격까지 다양하다. 따라서 분석자는 이메일 클라이언트 분석, URL 인코딩 해석, MIME 구조 분석, 첨부파일 해시값 분석 등 다방면의 분석 기법을 병행해야 한다.

📌 4. 이메일 헤더 분석 도구와 법적 대응 전략

키워드: 헤더 분석 도구, 이메일 추적, 증거 보존, 자동화 분석, 법적 문서화

이메일 헤더 포렌식에는 전문적인 도구들이 활용된다. 대표적인 도구들은 다음과 같다:

- eMailTrackerPro: 이메일 헤더 분석을 통해 발신지 IP 및 경로를 추적하고 시각화

- MXToolbox Header Analyzer: SPF, DKIM, DMARC 결과를 분석하고, 각 필드의 신뢰도를 평가

- Google Admin Toolbox / Naver Header Parser: 실제 메일 서비스 제공자가 제공하는 공식 헤더 분석 도구

- Wireshark: 이메일 송수신 시 네트워크 패킷 캡처를 통해 SMTP 전송 과정 분석 가능

이메일은 쉽게 조작될 수 있으므로, 포렌식 관점에서는 **최초 수신된 원본 이메일(.eml 또는 .msg 포맷)**을 확보하고, 해시값(SHA-256 등)을 기록하여 증거 무결성을 입증해야 한다. 또한 분석 결과는 각 헤더 필드별 의미와 시각 자료를 포함하여 보고서 형식으로 정리해야 하며, 메일 위조 여부를 입증할 경우 위조의도 및 의사소통 흐름까지 명확히 구성된 해석이 필요하다.

앞으로는 AI 기반 피싱 메일 탐지, 이메일 상관분석 시스템, 발신자 평판 DB 연동 분석 도구가 포렌식 도구군에 더욱 포함될 것이며, 이메일 위조는 점점 더 정교해지기에 분석자도 이에 맞춘 지속적인 학습과 사례 기반 대응력을 갖춰야 한다.

'디지털 포렌식' 카테고리의 다른 글

클라우드 포렌식 자동화 – API 수집과 실시간 분석 (0) 2025.04.14 이미지 위조 포렌식 – 딥페이크와 합성 이미지 판별 (0) 2025.04.14 USB 포렌식 – 이동식 저장장치 분석과 흔적 복원 (0) 2025.04.14 PDF 및 문서 파일 포렌식 – 메타데이터와 편집 흔적 분석 (0) 2025.04.14 파일 시스템 포렌식 – NTFS와 FAT의 구조적 차이 (0) 2025.04.14 클라우드 기반 협업툴 포렌식 – Google Drive, Dropbox 분석 (0) 2025.04.14 모바일 앱 포렌식 – 카카오톡, 텔레그램, SNS 분석 (0) 2025.04.14 레지스트리 포렌식 – 윈도우 사용자 흔적 추적 (0) 2025.04.14

info-ideas4334 님의 블로그

디지털 포렌식 정보 블로그 입니다