-

목차

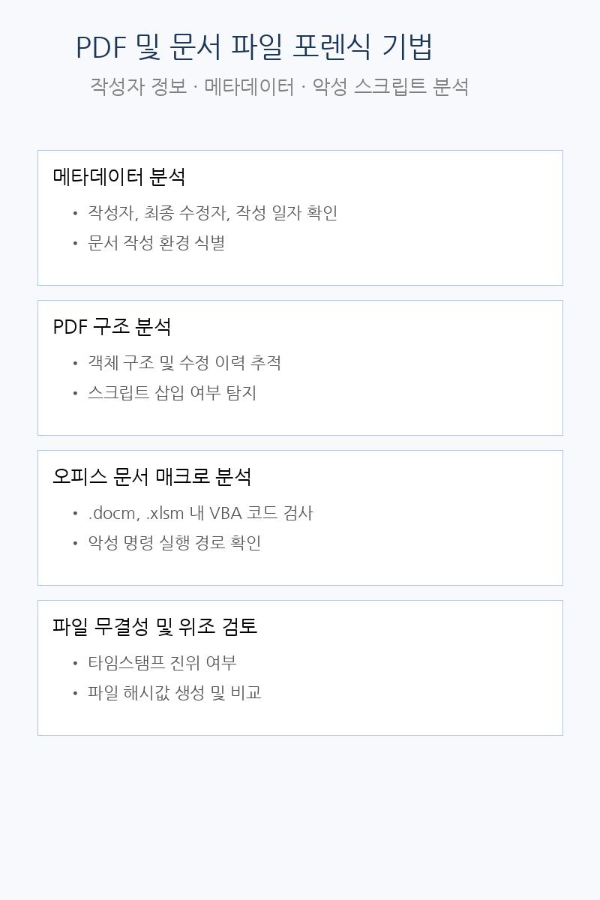

PDF 및 문서 파일 포렌식 기법

📌 1. 문서 파일의 포렌식 중요성과 주요 대상

키워드: 문서 파일 포렌식, PDF 분석, 워드 파일 증거

디지털 포렌식에서 문서 파일은 범죄 계획, 위조 서류, 의사소통 내역, 계약 관련 증거 등으로 활용 가능성이 높다.

특히 PDF, DOCX, PPTX, XLSX와 같은 문서 파일은 수정 흔적, 생성 시간, 메타데이터를 보유하고 있어,

사용자 활동을 간접적으로 복원하거나 파일 위조 여부를 판별하는 데 매우 중요한 증거가 된다.문서 포렌식 분석이 필요한 주요 상황은 다음과 같다:

- 문서 위조 및 변경 여부 확인

- 작성자 정보, 최종 수정자, 수정 시각 일치 여부 분석

- 협박 편지, 유언장, 계약서의 진위 검증

- 작성 시점 및 시스템 환경 복원

- 내부정보 유출 수단으로 사용된 문서 식별

- 정보 포함 여부, 저장·전송 기록 추적

- 악성 문서 탐지 (PDF Exploit 등)

- 매크로, 스크립트 삽입 여부 및 악성코드 포함 여부 분석

결국, 문서 파일 포렌식은 단순한 내용 확인을 넘어, 파일이 생성·수정·유통된 모든 경로와 시점을 정밀히 추적하는 작업이다.

📌 2. PDF 포렌식의 구조적 분석 기법

키워드: PDF 구조 분석, 객체 트리, 스크립트 삽입 탐지

PDF 파일은 단순 텍스트 문서가 아니라, 다수의 오브젝트(Object)와 스트림(Stream)으로 구성된 복합 구조를 가진다.

포렌식 분석 시 주목할 주요 영역은 다음과 같다:- 헤더(Header)와 트레일러(Trailer)

- PDF 버전 정보, 객체 참조 테이블 위치 등 기본 구조 확인

- 파일 손상 여부 판단 가능

- 객체 구조(Object Tree)

- 텍스트, 이미지, 폼, 메타데이터 등 모든 구성 요소는 개별 객체로 존재

- 수정된 문서일 경우, 새로운 객체가 추가되며 이전 내용이 유지되기도 함

- XMP 메타데이터 분석

- 작성자, 제목, 생성 시간, 소프트웨어 정보 등 포함

- Adobe Acrobat, Foxit 등 문서 작성 도구 및 OS 정보 파악

- JavaScript 삽입 탐지

- 일부 PDF는 내부에 JavaScript를 삽입해 자동 실행 악성 행위를 유발

- /JS, /AA, /OpenAction 등 키워드 존재 여부 분석

- 디지털 서명 및 암호화

- 전자서명 정보의 유효성 검토, 서명 위조 여부 판별

- 암호화 수준 및 접근 권한 제어 설정 분석

PDF 구조는 복잡하지만, 포렌식 도구를 활용하면 객체 수준의 상세 분석이 가능하며, 변경 내역의 순차적 추적도 가능하다.

📌 3. 워드 및 오피스 문서 포렌식 분석 기법

키워드: DOCX, XLSX, 메타데이터, 매크로 분석

Microsoft Office 문서는 DOCX, XLSX, PPTX 등으로 대표되며, Open XML 기반의 압축(zip) 파일 구조를 가진다.

해당 문서 포렌식 시 주요 분석 포인트는 다음과 같다:- 메타데이터 추출

- 작성자, 회사명, 작성일, 마지막 저장자, 저장 시간 횟수 등

- docProps/core.xml, docProps/app.xml 내 포함

- 수정 이력 및 파일 생성 환경

- 파일 내부 수정 히스토리 및 사용자 프로필 식별

- 어떤 장치와 프로그램에서 작성되었는지 정보 확보 가능

- 매크로 및 스크립트 분석

- .docm, .xlsm 등 확장자 문서는 매크로를 포함할 수 있으며,

악성 VBA 코드 삽입 여부 분석 필요

- .docm, .xlsm 등 확장자 문서는 매크로를 포함할 수 있으며,

- 내장된 OLE 객체 및 링크 분석

- 다른 문서, 이미지, 외부 파일이 포함된 경우 포렌식 추적 가능

- 외부 파일 경로 정보가 그대로 남아있을 수 있음

- 자동 저장 백업 및 임시 파일 분석

- .asd, .tmp 파일에서 삭제된 버전 복구 가능

오피스 문서는 표면상의 내용보다 파일 내부 구성과 외부 연계 요소를 통해 더 많은 디지털 흔적을 남기므로, 세밀한 분석이 필요하다.

📌 4. 문서 파일 포렌식 수행 시 유의사항

키워드: 무결성 검증, 위조 판별, 도구 활용, 법적 증거성

문서 포렌식은 비교적 정적 데이터 분석이지만, 다음과 같은 주의사항을 반드시 준수해야 한다:

- 파일 무결성 확보

- 분석 전 원본 파일의 해시값 생성 및 복사본 분석 원칙 준수

- 복사 과정에서 메타데이터 변경 방지

- 타임스탬프 신뢰성 검토

- 파일 시스템 시간과 문서 내 기록이 불일치할 경우 위조 가능성 검토

- 시스템 시계 조작 여부 확인

- 도구 간 결과 비교

- PDF는 PDFiD, PDF-Parser, pdf-inspector 등 도구,

오피스 문서는 ExifTool, olevba, OfficeMalScanner 등 활용

- PDF는 PDFiD, PDF-Parser, pdf-inspector 등 도구,

- 법적 증거로 활용 시 요건 확인

- 문서 작성자, 사용 장치, 작성 프로그램 등의 정보가 법정 증거능력을 판단하는 핵심 요소가 될 수 있음

결론적으로, 문서 포렌식은 기술적 분석 역량뿐 아니라, 위변조 탐지 감각과 증거 보존 능력이 결합되어야 하는 고난도 작업이다.

'디지털 포렌식' 카테고리의 다른 글

클라우드 데이터 복구 및 삭제 분석 기법 (0) 2025.05.01 USB 포렌식 분석 및 흔적 수집 절차 (0) 2025.05.01 이메일 헤더 포렌식 분석 기법 (0) 2025.04.30 파일 시스템 포렌식 기법 (0) 2025.04.29 클라우드 기반 협업 툴 포렌식 (Google Drive, Slack 분석) (0) 2025.04.29 모바일 앱 포렌식 분석 방법 (0) 2025.04.29 레지스트리 포렌식 분석 기법 (0) 2025.04.27 로그 분석을 통한 디지털 포렌식 기법 (0) 2025.04.27 - 문서 위조 및 변경 여부 확인

info-ideas4334 님의 블로그

디지털 포렌식 정보 블로그 입니다